Anuncios Google

Los Ataques DDoS

![]() Seguramente dentro de tu experiencia como cibernauta te habrás topado con el término "Ataque DDoS"; ya sea porque lo viste en alguna noticia relacionada a páginas web caídas, redes vulneradas o los grupos Anonymous y LulzSec. Conocidos también como Ataques de Denegación de Servicio, estos fenómenos forman parte elemental de las Relaciones Internacionales contemporáneas y fenómenos como el Ciberactivismo y el Movimiento CyberPunk.

Seguramente dentro de tu experiencia como cibernauta te habrás topado con el término "Ataque DDoS"; ya sea porque lo viste en alguna noticia relacionada a páginas web caídas, redes vulneradas o los grupos Anonymous y LulzSec. Conocidos también como Ataques de Denegación de Servicio, estos fenómenos forman parte elemental de las Relaciones Internacionales contemporáneas y fenómenos como el Ciberactivismo y el Movimiento CyberPunk.

A continuación hablaremos más a detalle de ellos a fin de que podamos entender el papel que juegan en la sociedad actual.

¿Qué es un ataque DDoS?

DDos resultan ser siglas del término anglosajón "Distributed Denial of Service" que traducido al español sería Denegación Distribuida de Servicio. Tal como lo dice su nombre, estos ataques coordinados buscar impedir el acceso de usuarios comunes a alguna estructura informática; ya sea una página web, una base de datos o hasta una red empresarial completa. Un ataque DDoS existoso colapsara la capacidad de un sistema hasta quedar inutilizable de forma temporal o permanente.

Existen diferentes maneras y formas de realizar un ataque de este tipo y el objetivo del ataque será el determine la naturaleza del mismo. Las formas más comunes de DDoS son aquellas conocidas como TCP, UDP y HTTP Flood; Los TCP y UDP flood se enfocan en mandar una gran cantidad de mensajes o paquetes al destinatario a fin de que su capacidad de procesamiento de los mismos sea rebasada y por ende deje de operar; y el HTTP Flood en hacerse pasar por peticiones de acceso ya sea a una web o aplicación a fin de que ya no pueda procesar más peticiones, sería el equivalente a entrar a una página miles o millones de veces por segundo, recordando la escena de cualquier transporte público en horas pico.

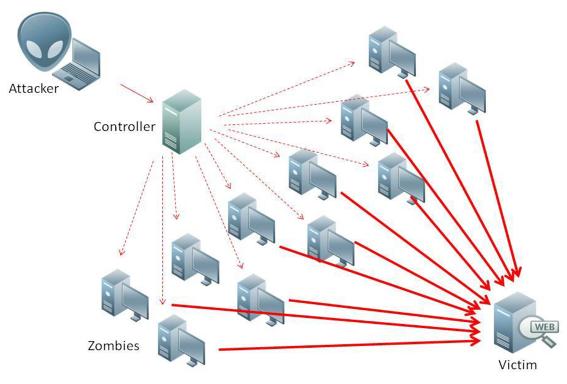

Hay que entender un punto, para que un ataque de este tipo pueda realizarse requiere de una gran red de dispositivos perpetuando la operacion al mismo tiempo, de lo contrario seria de tipo DoS, que involucra a un sólo dispositivo. La coordinación del ataque puede ser voluntaria, dónde un grupo de usuarios se ponen de acuerdo para realizar el ataque, como en el caso de Anonymous o LulzSec; o bien puede ser involuntaria, ésta se da cuando algún pirata informático se apodera de distintos dispositivos por medio de un virus o malware y utiliza los equipos infectados como "zombies" para realizar la ofensiva.

*Diagrama básico de un ataque DDoS.

¿Cómo se efectúa un ataque DDoS?

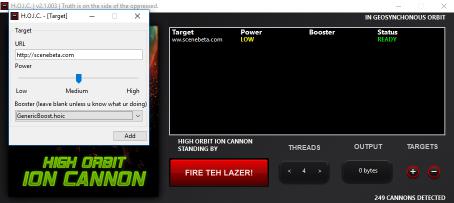

Como ya se mencionó antes, distintos objetivos requerirán diversos métodos de ataque y por consiguiente distintas herramientas. En el caso de las operaciones de ciberactivismo los líderes difunden objetivos de ataque y una fecha determinada para realizarlo. El software más utilizado por estos grupos es el Low Orbit Ion Cannon (LOIC) y su hermano menor remasterizado, el HOIC High Orbit Ion Cannon; ambas herramientas son libres y muy sencillas de utilizar con la intención de que toda persona que desee unirse a alguna operación de este estilo pueda hacerlo.

*Captura del HOIC listo para comenzar el ataque

Estos programas están disponibles gratuitamente por Internet, desde Scenebeta recomendamos ABSTENERSE del uso de los mismos, ya que de utilizarlas sin el debido conocimiento, se podría caer en problemas LEGALES. Cada vez son más los casos de menores que han sido detenidos por el uso inconsciente de las mismas. En el caso de que se quiera participar en una operación de ciberactivismo, por favor infórmese adecuadamente de los métodos de protección.

DDoS en el mundo contemporáneo

A partir de la primera década del siglo XXI, los ataques DDoS han adquirido especial relevancia en el entorno internacional. En primer lugar, han servido a ciberactivistas para expresar su inconformidad con las prácticas de distintas instituciones, gracias a esta modalidad, miles de personas pueden participar en la protesta desde cualquier lugar del planeta y sin salir de su hogar.

Desgraciadamente la línea entre ciberactivismo y ciberterrorismo es muy delgada, existen también múltiples entidades malicionsas que se han valido de estas prácticas para realizar fraudes y desfalcos por sumas millonarias, estos sucesos han llevado a que este tipo de actividad se considere ilegal, cuando en la mayoría de los casos el daño causado es revertido en el momento que cesa el ataque.

Hoy en día son cada vez más las compañías que realizan acciones para protegerse del DDoS, Cloudfare e Incapsula son los nombres más conocidos de instituciones que ofrecen sus servicios para protegerse; existen otros profesionales que realizan ataques planeados a fin de probar la estabilidad de tu estructura informática.

*Captura de un tweet durante la Operación Payback de Anonymous.

Conclusión

Los ataques DDoS se han vuelto algo cada vez más cotidiano, el debate sobre si deberían ser legales o no se mantiene abierto. Lo cierto es que el conocer las razones detrás de cada ataque nos hará cibernautas cada vez más conscientes y empezar a caminar hacia un Internet más sano. ¿Tú que opinas? Déjanos tus ideas y dudas en los comentarios. Si te gusto este pequeño artículo no dudes en sugerir otros temas de los que te gustaría que hablemos.

Anuncios Google

- Inicie sesión o regístrese para enviar comentarios

- 11685 lecturas

Comentarios

Interesante

Muy interesante tu articulo, y si es verdad la linea entre ciberactivismo y el ciberterrorismo es muy delgada, no sabemos si las personas que organizan esos ataques realmente lo hacen con fines buenos o no tan buenos

Seria buen momento en estos

Seria buen momento en estos tiempos de conspiraciones y pandemias para que los grupos de Hackers activistas atacaran al sistema que tanta libertad nos ha arrebatado. El NOM esta buscando la manera de implantar chips y controlarnos ahora, no dudo que tambien eso sea Hackeable en el futuro jajaja. Saludos a quienes siguen activos en esta web. :)

PSX >> PS ONE >> PS2 SLIM >> PS3 SLIM >> PS4 SLIM >> PSP GO Brite 6.60 PRO-C2 >> Gigabyte B360M DS3H 1TB SSD 32GB RAM i5 8600K ASUS GTX 1060 | :D